Clash for Windows GitHub 下载地址

- Clash for Windows GitHub 仓库地址为:

- Clash for Windows 下载地址为:

- 汉化补丁下载:

Clash for Windows 本地下载地址

- Clash for Windows 本地下载地址由机场主提供:

注意,新手使用建议下载最新稳定版本,即版本号后标记为 Latest 的版本。

开始安装

- 双击已下载的安装包,启动安装向导。

- 在安装向导窗口,首先阅读并接受许可协议,然后点击 “下一步”。

- 选择安装目录,您可以使用默认目录或选择自定义位置。建议保持默认设置,然后点击 “下一步”。

- 在弹出的安装选项界面,您可以勾选 “创建桌面快捷方式” 和/或 “创建开始菜单快捷方式”,方便以后快速启动应用。根据需要选择,然后点击 “下一步”。

- 确认以上设置无误后,点击 “安装” 开始安装过程。

完成安装与自启设置

- 安装完成后,勾选 “启动 Clash for Windows”,点击 “完成”后应用会自动启动。

- 在Clash for Windows 的主界面,点击右上角的设置按钮,然后在 “GENERAL” 中找到 “Start with Windows” 选项。

- 启用此选项即可实现开机自启动功能,节省手动启动应用的时间。回到主界面,然后开始配置您的代理。

基本配置设置

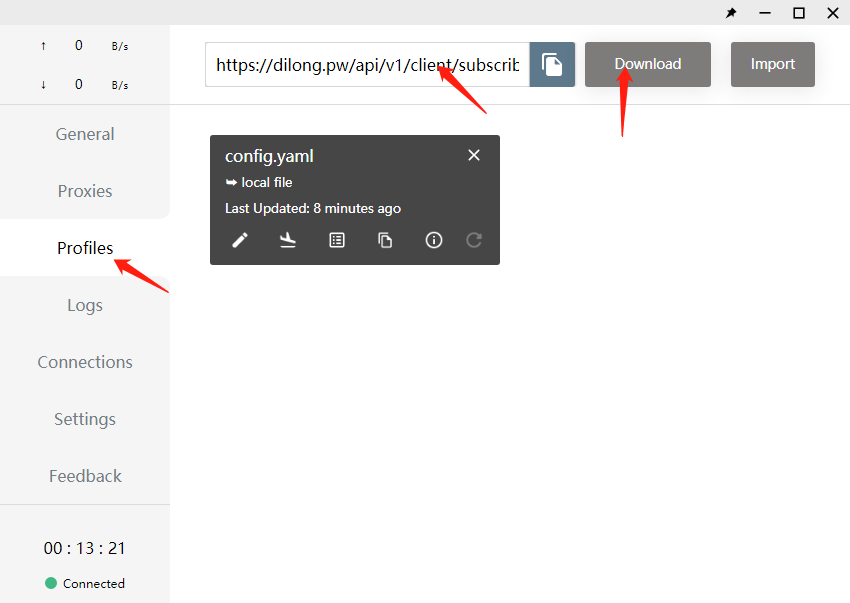

导入配置文件

在 Profiles 模块下,您可以导入代理供应商提供的配置文件。点击 “下载配置” 按钮,并粘贴配置文件的下载地址,然后点击 “导入”,Clash for Windows会自动下载并应用该配置。

切换系统代理模式

在主界面的右上角,您可以看到三个系统代理模式:系统代理(System Proxy)、全局模式(Global Mode)和直连模式(Direct Mode)。点击相应模式即可切换:

- 系统代理:根据已设置的规则来自动选择走代理还是直连;

- 全局模式:所有流量都通过代理服务器;

- 直连模式:所有流量不经过代理直接连接。

规则、代理和策略组设定

规则设置

在 Rules 模块下,显示了当前已生效的规则列表。您可以根据需求对其进行修改,例如为特定网址或应用添加代理。修改完成后,别忘了点击 “应用规则” 按钮来应用更改。

代理设置

在 Proxies 模块下,您可以查看代理列表。这里展示了配置文件中定义的代理服务器信息。您可以选择不同的代理服务器进行连接,或添加自定义服务器。

策略组设定

策略组是多个代理服务器或其它策略组的集合,利用策略组可以方便地根据不同情况切换代理。在 Proxies 模块下找到策略组部分,根据需求选择适合您的策略并自定义。例如:

- 选择最佳延迟:会自动选择延迟最低的代理;

- 负载均衡:根据一个策略算法在代理服务器之间平衡负载;

- 根据国家或地区选择:可以指定访问某些特定国家的网站时使用特定的代理。

配置好相关设置后,再结合规则列表中的规则,即可达到精确控制代理行为的目的。

支持的操作系统

Windows 10 支持

Clash for Windows 在 Windows 10 上提供完全的支持。安装和操作与其他版本的 Windows 类似,用户可以无缝享受所有的功能,例如代理服务器配置、自定义规则和策略组等。为获得最佳的系统兼容性,请确保您的 Windows 10 系统已更新到最新版本。

Windows 8.1 支持

虽然 Windows 8.1 已经比较旧了,但 Clash for Windows 仍然可以在这个操作系统版本上运行。您可以正常使用所有功能,并且获得良好的性能。与其他版本的 Windows 相比,安装和配置过程相似。然而,请注意,Windows 8.1 用户在使用某些功能时可能会遇到一些限制,因为该版本的系统较新版本的功能和性能存在差异。

Windows 7 支持

尽管 Windows 7 已经停止支持,但 Clash for Windows 仍然兼容这个操作系统。用户可以在 Windows 7 上安装和使用 Clash for Windows。然而,需要注意的是,与现代操作系统相比,性能上可能存在一定差距,而且某些功能也可能受限。因此,为了最佳的代理体验,建议您升级到较新的操作系统。

自定义规则与策略

编写自定义规则

要为特定的网站、应用或 IP 地址创建自定义规则,您可以在配置文件的 rules 部分进行编辑。以下是一个创建自定义规则的简单示例:

- 进入配置文件编辑模式或打开本地

config.yaml文件; - 在

rules部分中,添加自定义规则,例如:- DOMAIN-SUFFIX,example.com,Proxy - IP-CIDR,123.45.67.0/24,Direct这里的例子表示,访问

example.com域名及其子域名时使用Proxy策略组,而访问位于123.45.67.0/24IP 段内的地址时则直接连接; - 修改完成后,保存配置文件并重启程序以应用新规则。

策略组配置

策略组可以包含多个代理服务器或其他策略组,并根据设置自动选取最佳代理。编辑策略组,可参考以下步骤:

- 进入配置文件编辑模式或打开本地

config.yaml文件; - 在

proxy-groups部分中,添加或修改策略组,例如:- name: Proxy type: select proxies: - Proxy1 - Proxy2 - Proxy3上述示例中,新建了一个名为

Proxy的策略组,用户可以手动选择Proxy1、Proxy2或Proxy3中的任何一个代理进行连接; - 修改完成后,保存配置文件并重启程序以应用新策略组。

匹配优先级设定

在配置文件的 rules 部分,规则按照列表顺序进行匹配。位于列表顶部的规则具有最高匹配优先级。因此,建议将最具体的规则放在列表的前面,而较为常规的规则置于列表的后面。以下是优先级匹配的一个示例:

rules:

- DOMAIN-SUFFIX,example.com,ProxyA

- DOMAIN,critical.example.com,ProxyB

- DOMAIN-SUFFIX,another-example.com,ProxyC

- GEOIP,CN,Direct

- MATCH,ProxyD

在这种设定下,访问 example.com 域名时(除了 critical.example.com),将使用 ProxyA 代理。而当访问位于中国大陆的 IP 地址时,将直接连接。当所有规则均不匹配时,将使用 ProxyD 代理。

更新日志与维护记录

Clash for Windows 最近更新

Clash for Windows 一直致力于为用户带来更便捷、稳定的代理体验。我们会定期发布更新,修复已知问题,并持续优化性能。要查看最近的更新内容,请访问我们的 GitHub 页面或关注官方公告。

历史版本记录

我们理解到有时候,用户可能需要在新旧版本之间切换。了解历史版本记录可以帮助您找到适用于您的特定需求的版本。您可以通过查看我们的 GitHub 存储库中的 Release 页面,了解各个版本的发布时间、更新内容和已解决的问题。

详情维护信息

为了确保 Clash for Windows 提供最佳的用户体验,我们会非常重视用户反馈,并定期对软件进行维护和优化。这包括修复软件中的漏洞,提高稳定性和安全性等。有关维护的详细信息,您可以关注我们的社交媒体平台,如 Twitter 或官方论坛。